VPN : pourquoi, comment, limitations

Besoins

J'ai récemment reçu ce courriel :

Bonjour,

Étant très inquiète concernant le contrôle accru des États sur Internet, mais étant par ailleurs absolument profane en matière d'informatique, je me permets de faire appel à votre expertise :

• Starlink permet-il de contourner la censure ?

• Pourriez-vous nous expliquer de manière simple comment créer un VPN.

Bien cordialement

Expert ? Contrairement à ce que suggère le courriel de cette personne, je ne suis pas un expert mais un citoyen conscient de l'importance d'améliorer constamment sa maîtrise des technologies informatiques, par l'étude et la pratique. Ainsi j'ai remplacé le système d'exploitation de mon ordinateur par Linux Debian, et je développe mes propres sites web. En outre, j'ai appris à programmer en JavaScript, PHP et Python. D'autre part, concernant le courriel ci-dessus, je ne suis utilisateur ni de Starlink, ni d'un VPN.

Il existe donc manifestement une demande, de particuliers, pour des technologies permettant d'échapper aux mesures de contrôle de l'utilisation d'Internet (censure, surveillance, ...). Une partie importante de ce contrôle est imposé par les États à leur population, et au reste du monde, en exerçant un contrôle sur les serveurs de fournisseurs de services Internet (FSI) installés sur leur territoire national. Ce contrôle peut être exercé notamment pour des questions commerciales, policières ou politiques. Le présent article concerne le souhait d'échapper au contrôle politique.

En particulier, des particuliers souhaitent pouvoir :

- déjouer les mesures visant à bloquer (ou sélectionner) l'utilisation de services Internet (à commencer par l'accès à certains sites web) ;

- utiliser des services Internet de façon anonyme ;

- communiquer et échanger des fichiers de façon cryptée (textes, images, sons, vidéos, ...).

Contraintes

Cohérence

sécuritaire

Première contrainte, qui peut limiter la réponse aux besoins énoncés dans la section précédente : pour que des services répondant à ces besoins soient légitimes (au moins du point de vue démocratique), ils ne doivent pas permettre de déjouer les mesures de sécurité (cf. pare-feu) protégeant, de l'action nuisible de certains hackers, les réseaux d'entreprises (dont celui de votre banque ...), les réseaux domestiques (dont le vôtre), ainsi que votre portable (approfondir : /reseau-wifi-decentralise#schema-firewall).

Client-

serveur

Une autre donnée importante de cette problématique est que, dans l'état actuel des technologies Internet, le modèle (intégralement) décentralisé (dit "pair à pair") est un idéal quasiment inexistant dans la réalité : en raison de sa moindre complexité, seul domine le modèle centralisé (dit client-serveur), où deux clients ne peuvent communiquer que par l'intermédiaire d'un serveur (fournisseurs de services Internet : FSI). Cette situation renforce le pouvoir de contrôle des États, du moins sur les serveurs commerciaux situés sur leur territoire national.

Cependant, l'accès à Internet via satellites (proposé notamment par la société états-unienne Starlink) permet de contourner le contrôle d'un État sur les FSI installés sur son territoire national, en permettant l'accès à des FSI étrangers.

Soulignons cependant que :

- l'échappement "par les étoiles" relève de la délocalisation, et non pas de la décentralisation ;

- la société Starlink étant de droit US, le gouvernement US peut contraindre cette entreprise à lui transmettre des données transitant par ses satellites, où à exercer un contrôle sur celles-ci.

Les données en questions sont peut-être cryptées par un FSI tiers, mais elles peuvent être bloquées ou décryptées par force brute si la clé de chiffrement est de petite taille. Or, étant donné qu'une clé de grande taille peut réduire substantiellement la réactivité d'une connexion (ce qui peut être problématique pour la visio-conférence), certains fournisseurs de service VPN peuvent être tentés de chiffrer avec des clés de petites tailles.

Asymétrie

d'information

Étant donné le très faible niveau de culture générale de la population en matière informatique (cf. l'analphabétisme informatique), la plupart des particuliers sont dans l'incapacité de :

- effectuer un choix pertinent entre divers offres commerciales de services VPN ;

utiliser ces services : il s'agit notamment d'être capable de les installer & configurer, de les utiliser efficacement, et, last but not least, de pouvoir évaluer si le service fonctionne effectivement comme le fournisseur le prétend (ainsi par exemple, mes données sont-elles effectivement cryptées, avec un clé de taille suffisante, sur la totalité du trajet entre expéditeur et destinataire ?).

Le différentiel informationnel entre vendeurs et acheteurs, concernant les caractéristiques réelles du produit/service fourni, que les économiste qualifient d'asymétrie de l'information, a pour effet que le vendeur peut abuser l'acheteur, en ne lui fournissant pas la qualité et/ou quantité de produits/services présentés dans ses publicités.

Services fournis par un VPN

Principe

général

Le principe du VPN consiste en un "tunnel" virtuel, établi entre deux noueds d'un réseau, et tel que tout ce qui passe par ce tunnel est crypté.

Nous allons exposer plus spécifiquement la nature du service VPN, aux entreprises, puis aux particuliers.

Pour une

entreprise

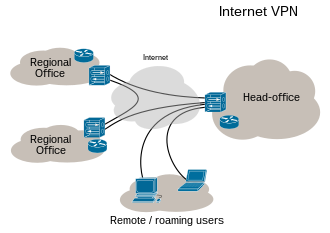

Un serveur VPN permet à une entreprise de sécuriser le télétravail : les employés peuvent accéder au réseau interne de l'entreprise (intranet), même lorsqu'ils sont en dehors des bâtiments de l'entreprise (chez eux, chez un client ou fournisseur, à l'étranger). Autrement dit : intranet + VPN = extranet. Pour ce faire, les employés se connectent au serveur VPN de l'entreprise, au moyen du logiciel client VPN installé sur leur portable. Ces logiciels clients et serveur gèrent le cryptage des données sortantes et le décryptage des données entrantes, au moyen d'un système de clés de chiffrement créées par le serveur. Selon le même principe, un VPN permet d'unifier au sein d'un même extranet les intranets des différents site régionaux d'une entreprises (voire les différentes filiales d'une entreprise multinationale).

Pour un

particulier

En associant sa connexion Internet au serveur VPN d'un fournisseur de service VPN (qui peut être le fournisseur d'accès à Internet), un particulier peut ainsi :

masquer son adresse IP par celle de son fournisseur de service VPN, ce qui rend plus difficile (mais pas impossible) l'identification de sa géolocalisation et de son identité civile ;

Le masquage de votre géolocalisation vous permet notamment d'accéder à des sites dont l'accès est bloqué pour votre pays (pour raisons commerciales, politiques, ...).

se protéger, grâce au cryptage, contre l'interception de données sensibles (dont les mots de passe) :lors de connexions à Internet via des points d'accès wifi publiques (toujours très fréquentés par les hackers).

filtrer les flux entrant dans votre terminal (navigation, mail,...), pour bloquer les publicités, et les cookies. Sachez cependant que (i) cette fonction de filtrage peut être opérée, sans serveur VPN, en configurant vos logiciels clients (navigateur, messagerie,..) ; (ii) le blocage des cookies peut réduire le nombre de fonctionnalités des services web utilisés, ce qui requiert d'adapter la configuration du filtre (client ou serveur) au profil de chaque utilisateur.

Concernant le cryptage par le VPN, notez que celui-ci n'opère qu'entre l'utilisateur et le serveur VPN du FSI (cf. schéma infra). Par conséquent, :

le cryptage, par VPN, de la navigation sur Internet ne fait pas sens, et d'autant moins que ce service est déjà automatiquement assuré par les sites sécurisés au moyen du protocole SSL. Ces sites sécurisés sont identifiables par le protocole https au lieu de http, mentionné au début de l'adresse du site web, dans le champ d'adresse du navigateur (N.B. : ces sites en https ont évidemment accès, en clair, à toutes les données échangées avec eux).

pour que les échanges de messages (email, visio-conférence,...) soient cryptés sur tout le trajet entre correspondants, il faut donc que ceux-ci utilisent le même fournisseur de service VPN, ... et que celui-ci propose ce service.

NB : le chiffrement n'opère qu'entre l'utilisateur et le serveur VPN !

Limitations

Fonctions

Voici trois limitations, logiquement liées (cf. ordre de présentation), qui grèvent l'intérêt d'un VPN pour des particuliers motivés par la volonté d'échapper au contrôle étatique :

- même après avoir anonymisé votre adresse IP, et neutralisé les cookies, vous êtes encore traçable par les empreintes numériques des composants (matériels et logiciels) de votre terminal ;

Testez votre terminal : amiunique.org ! Ce serveur vous présente toutes les informations qu'il peut extraire de votre connexion, et vous dit si cette empreinte numérique est unique dans sa base d'empreintes.

- L'usage du navigateur Tor peut réduire votre empreinte numérique, mais pas à 100%. La navigation web avec Tor est plus lente que la navigation courante, et certains services Web majeurs bloquent les utilisateurs de Tor ou présentent des captchas avant d'y accéder.

- utiliser un service VPN pour empêcher votre fournisseur d'accès à Internet de contrôler vos échanges (lecture et/ou censure) ne fait que transférer cette problématique à votre fournisseur de VPN, puisque dans les deux cas vos données passent par le serveur du fournisseur, dans un format chiffré déterminé par lui, donc lisible par lui ;

- si l'État impose aux fournisseurs de services Internet (accès, VPN, stockage, ...) l'obligation de lui communiquer les adresses IP de leurs clients, les données qu'ils échangent ainsi que les clés de chiffrement, ou encore d'exercer un contrôle sur ces données (par exemple une forme de censure), alors ceux-ci le feront généralement.

De manière générale, il n'est possible que de maximiser la charge de travail (donc le coût) que l'État, ou un hacker, doivent encourir pour vous identifier ou décrypter vos données cryptées. À cet égard, les ressources financières, matérielles et humaines de l'État sont évidemment très nettement supérieures à celles d'un hacker du dimanche. Les moyens de l'État sont même étendus à la dimension légale. Ainsi la taille autorisée des clés de cryptage est toujours suffisamment petite, afin que l'État soit capable de décrypter à un coût raisonnable. Les clés de taille supérieure sont considérées comme armes de guerre.

Utilisation

Un VPN est un système complexe. Il en résulte que le fournisseur de service VPN doit faire un arbitrage entre d'une part l'efficacité (notamment de la sécurité) et d'autre part la performance (notamment la vitesse) et la facilité d'usage du service (notamment l'installation & configuration). Il résulte de cet effet d'arbitrage – particulièrement prégnant pour l'offre destinée aux particuliers – que plus le système est rapide et convivial, moins il est sécurisé. Il est important d'en être conscient, car croire qu'on est protégé, alors qu'on ne l'est pas comme on l'imagine, peut être plus dangereux que ne pas être protégé mais prudent.

Voici diverses limitations ou contraintes d'utilisation qu'il importe de prendre en compte avant d'investir dans un service VPN :

- plus le chiffrement est efficace (ĉ-à-d plus les clés sont longues) :

- plus la consommation du terminal est élevée, ce qui réduit la durée d'utilisation d'un ordinateur/téléphone portable.

plus il fera baisser le temps d’accès (c’est à dire la réactivité) de votre navigation, ce qui peut poser des désagréments pour des applications telles que la visio-conférence ou encore les jeux en ligne. La baisse de réactivité sera d'autant plus élevée que le serveur VPN du fournisseur de service est éloigné de votre localisation.

La téléphonie, et encore plus la visioconférence, sont des applications nettement plus complexes que la navigation sur le web, car elles impliquent (au moins) un utilisateur humain de chaque côté d'une connexion, ce qui requiert notamment que l'un puisse décrypter ce qui a été crypté par l'autre (sécurité), et que la réactivité de la communication soit suffisante (efficacité).

plus est fin le maillage du filtrage (des pubs, cookies, traceurs, ...) opéré par la capacité proxy du service VPN, plus vous êtes protégé, mais plus il y aura de fonctionnalités inutilisables au niveau des serveurs applicatifs (site web, mail, ...).

En résumé on a rien pour rien : il importe donc d'évaluer correctement le ratio avantages/inconvénients d'une offre VPN, et plus précisément l'adéquation entre une offre commerciale déterminée et votre profil d'utilisation.

Principes techniques

Comme illustré dans le schéma précédent, un VPN (virtual private network) est une technique, également appelée "tunnel informatique", qui inscrit un réseau virtuel privé au travers d'un réseau public (tel qu'Internet). Le VPN permet donc d'étendre au niveau du réseau Internet le principe de privatisation virtuelle de parties d'un réseau local (VLAN), tout en améliorant la technologie de base.

Pour ce faire, le VPN combine logiciels (clients et serveurs) et protocoles (notamment de communication et de cryptage). Au niveau des protocoles, le protocole de cryptage est encapsulé dans le protocole de communication.

Le cryptage, encore appelé chiffrement, implique la gestion de clés de chiffrement, qui servent à identifier les utilisateurs entre eux, et éventuellement à crypter les données qu'ils échangent. Approfondir : democratiedirecte.net/identification-authentification-internet#technologies.

Modèle OSI

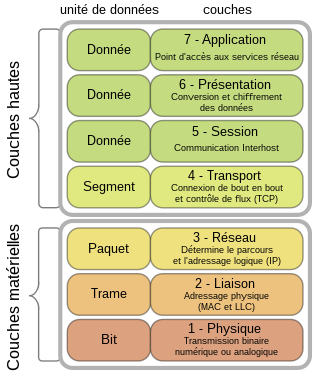

Avant de poursuivre cette section sur les principes techniques du VPN, le lecteur novice est invité à revoir les notions de base de la téléinformatique : /citoyennete-numerique#reseau. Il pourra ainsi comprendre les notions suivantes, qui reposent sur le modèle OSI (ci-contre).

On distingue différentes technologies de VPN, selon la couche du modèle OSI où il est implanté [source p.247, édition 2024] :

couche 3 (Réseau : IP) :

- protocoles IPSec, qui sont implantés dans le noyau du système d’exploitation, ce qui assure une plus grande sûreté de fonctionnement (face aux attaques notamment) et de meilleures performances ;

- MPLS, qui permet d’établir un tunnel privé au sein d’un réseau public ; il est surtout utilisé par les fournisseurs d’accès à l’Internet pour proposer à leurs clients un moyen de créer un réseau privé entre plusieurs sites d’une même entreprise.

- couche 4 (Transport : TCP) : OpenVPN, SSL ;

- couche 7 (Application) : SSH ;

couche 2 (Liaison : Mac) encapsulée dans 3 (Réseau : IP) : L2TP, qui permet à un PC distant d’avoir accès au réseau de son entreprise comme s’il était connecté au réseau local, et ainsi d’avoir accès aux serveurs de fichiers, aux imprimantes, etc. ;

- couche 2 (Liaison : Mac) encapsulée dans 4 (Transport : TCP) : VXLAN, indispensable avec l’informatique en nuage.

Enfin, soulignons que l'offre commerciale aux particuliers en matière de service VPN existe uniquement sur le modèle client-serveur, donc centralisé. Il n'existe pas d'offre commerciale en modèle (intégralement) pair à pair, c-à-d décentralisé. Techniquement, ce n'est pas impossible, mais actuellement c'est encore une technique très complexe, donc risquée et coûteuse. Mais surtout, le modèle (intégralement) décentralisé, est difficilement compatible voire incompatible avec le paradigme commercial [approfondir : democratiedirecte.net/reseau-decentralise]. Il faudrait donc développer un modèle non commercial, mais cela requiert un niveau de culture générale en matière informatique, qui est actuellement très insuffisant dans l'ensemble de la population [approfondir : democratiedirecte.net/analphabetisme-informatique].

Starlink

La spécificité commerciale de Starlink – fournisseur d'accès à Internet via satellite – se situe donc au niveau de la couche 1 du modèle OSI.

Starlink ne semble pas fournir de service VPN pour l'instant. À priori, l'accès à Internet par satellite n'est pas incompatible avec le VPN, mais en l'occurrence il doit donc être fourni par une autre société que Starlink.

Le temps de latence élevé qui caractérise les communications par satellites dégrade de manière significative la réactivité des communications vidéo (visioconférence, jeux en ligne, ...). La combinaison "VPN sur satellite" risque de se traduire par de piètre performance des applications qui requièrent une réactivité rapide (téléphonie, visio-conférence, jeux en lignes, ...).

Installation

Selon l'offre commerciale, il y a deux types d'installation & configuration :

- soit installer (& configurer) un logiciel client sur votre ordinateur/smartphone (pour la connexion au serveur VPN du fournisseur) ;

- soit connecter (& configurer) un boîtier VPN (de la taille d'un paquet de cigarette) à votre boîtier d'accès à Internet.

Le service VPN avec boîtier – plus rare dans l'offre destinée aux particuliers – permet de fournir le service à tous les ordinateurs de votre réseau domestique, ... mais n'est pas compatible avec l'utilisation nomade (du moins actuellement).

- installation & configuration : la création et le téléchargement de votre paire de clés de chiffrement se fait via le serveur du fournisseur;

- utilisation : vos communications passent par le serveur VPN du fournisseur de service VPN (qui peut donc déchiffrer vos communication puisqu'il connaît vos clés).

Fournisseurs et tarifs

Fournisseurs

Voici une analyse comparative de huit fournisseurs de services VPN, parmi les plus connus. Cette analyse comparative repose non pas sur des critères techniques mais sur la propension de l'entreprise à publier, ou contraire à masquer, (i) l'adresse de son siège social, (ii) l'identité du promoteur principal, (iii) le code source de son système VPN.

| Nom | URL | Adresse | Promoteurs | Code source |

|---|---|---|---|---|

| CyberGhost VPN | cyberghostvpn.com | 68 Polona St., District 1, 010494, Bucarest, Roumanie [source] | kape.com, appartient à Teddy Sagi, un escroc israélien, devenu la quatrième plus grosse fortune du régime d'apartheid [source]. | nd |

| ExpressVPN | expressvpn.com | nd | kape.com, appartient à Teddy Sagi, un escroc israélien, devenu la quatrième plus grosse fortune du régime d'apartheid [source]. | nd |

| MozillaVPN | mozilla.org | Mozilla, 149 New Montgomery Street, 4th Floor, San Francisco, CA 94105, USA. Téléphone : 650-903-0800 [source] | Notamment Ford Foundation, Open Society Foundation, European Union, ... [source]. | nd |

| NordVPN | nordvpn.com [source] | PH F&F TOWER, 50th Street & 56th Street, Suite #32-D, Floor 32, Panama City, Republic of Panama [source] | Le Panama est connu pour faciliter la création de sociétés écrans. Or il apparaît que le siège du premier partenaire de NordVPN, pax8.com, se trouve dans le même parc de bureaux que le siège de privateinternetaccess.com (cf. ci-dessous), filiale de kape.com. Le monde est petit ... | nd |

| Private Internet Access | privateinternetaccess.com | Private Internet Access Inc., 5555 DTC Parkway Suite 360, Greenwood Village, CO 80111, USA [source] | kape.com, appartient à Teddy Sagi, un escroc israélien, devenu la quatrième plus grosse fortune du régime d'apartheid [source]. | nd |

| ProtonVPN | protonvpn.com | Route de la Galaise 32, 1228 Plan-les-Ouates, Genève, Suisse [source] | fongit.ch, commission.europa.eu [source]. | GPLv3 |

| PureVPN | purevpn.fr | nd | nd | nd |

| Surfshark | surfshark.com | Surfshark B.V., Kabelweg 57, 1014 BA Amsterdam, Pays-Bas [source] | nordvpn.com | nd |

La mention nd, lorsqu'elle soulignée, envoie à la page du site web (de l'organisation éditrice) où le code open-source est supposé être téléchargeable, mais en réalité ne l'est pas...

Si, après la lecture de ce tableau, vous êtes encore disposé.e à utiliser les services VPN d'une de ces entreprises, une méthode pour choisir l'offre qui convient le mieux à vos besoins consiste à évaluer la qualité du service clientèle, en vérifiant si, à partir du site web de l'entreprise (manuel, forum, contact courriel/téléphone, ...), il est facile d'obtenir une réponse, compréhensible et non ambiguë, aux questions suivantes :

Votre service VPN fonctionne-t-il également pour le courriel et la visioconférence ? Dans l'affirmative, dois-je modifier sur mon terminal la configuration des applications concernées ?

- Votre service VPN comprend-il la fonction kill switch ?

Kill switch. Si votre connexion VPN s’interrompt accidentellement, le "kill switch" bloquera votre accès à Internet jusqu’à ce que la connexion VPN soit restaurée. Sans cette fonction, les données de votre communication (dont votre adresse IP) deviendraient immédiatement visibles.

- Partagez-vous mes données commerciales (nom, adresse, facturation, ...) avec des entreprises tiers, et enregistrez-vous mes données d'utilisation (trafic passant par votre serveur) ?

Tarifs

Les tarifs de l'offre pour particuliers vont de la gratuité à 200 euros/ans. Les VPN gratuits se paient avec vos données qu'ils revendent, et leur qualité de service est probablement moindre que celles des offres payantes, ... qui elles aussi peuvent revendre vos données.

Une méthode pour tromper les prospects consiste (i) à publier un audit externe affirmant que, à la date de publication du rapport, l'entreprise ne partage pas les données commerciales de ses clients, et n'enregistrent pas leurs données de communication, puis (ii) à modifier les conditions d'utilisation en y déclarant que l'entreprise s'y autorise. Cette pratique est d'autant plus facile que (a) de nombreux clients ne lisent pas les conditions générales, et (b) l'ambiguïté de la formulation de celles-ci permet généralement des interprétations opposées.

Les différences de tarifs entre fournisseurs peuvent se refléter dans la qualité du service (notamment la rapidité, la réactivité et la stabilité de la connexion avec le serveur VPN), ainsi que dans la quantité de services inclus (notamment en matière de téléphonie).

Notez enfin, que les offres VPN peuvent sous-traiter la gestion de "leurs" serveurs VPN. Ainsi Mozilla VPN sous-traite son offre payante au suédois mullvad.net, et sont offre gratuite à l'états-unien cloudfare.com [source].

Serveur

propre

La meilleure solution consiste évidemment à gérer votre propre serveur VPN, en complétant votre routeur par un logiciel VPN libre (et gratuit !). C'est ce que vous propose thinkpenguin.com/gnu-linux/free-software-wireless-n-mini-vpn-router-v3-tpe-r1300 (recommandé par la FSF).

Conclusions

Mes conclusions se résument en quatre points :

un VPN est utile pour sécuriser une connexion établie via un point d'accès WIFI public, et anonymiser une adresse IP, deux mesures nécessaires pour minimiser le risque de piratage de vos communications et de votre terminal ;

l'anonymisation de l'adresse IP permet en outre de contourner le blocage géographique de certains sites web ; cependant cette astuce sera sans effet si l'adresse IP du serveur VPN est également blacklistée ;

il n'existe pas de système sécurisé à 100 % ; par conséquent, dans le cas d'un service dont il est difficile voire impossible de vérifier systématiquement le bon fonctionnement, vous avez alors un faux et donc dangereux sentiment de sécurité ⇒ le mieux est donc d'éviter de se connecter via une borne publique ;

pour le reste, partez du principe que l'État dispose des ressources financières, techniques et humaines lui permettant d'identifier, espionner et censurer n'importe quelle personne (physique ou morale) sous son autorité.

Dans ces conditions, on peut se demander pourquoi le pouvoir législatif – pourtant si prompt à imposer des réglementations aux producteurs, en invoquant la protection des consommateurs (à l'instar de l'agriculture) – n'impose pas aux fournisseurs de services Internet (FSI) l'obligation d'intégrer par défaut la fonction VPN dans leur offre standard aux particuliers. Il est possible que la complexité actuelle de la technologie VPN joue un rôle dans cette situation. Une autre possible explication est que les VPN augmentent le coût de surveillance de la population par l'État.

Mesures

minimales

Enfin, que vous décidiez de souscrire ou pas à un service VPN, voici quelques mesures pour maximiser la sécurisation de votre terminal :

bannissez tout usage du smartphone, remplacez-le par un gsm basique, et coupez la connexion lorsque vous vous déplacez. Quant au boîtier GPS de votre voiture, enlevez-le et jetez-le à la poubelle (et apprenez à lire des cartes géographiques).

Notamment pour se protéger de l'addiction aux écrans, un gsm ne devrait être utilisé qu'exceptionnellement. Il peut donc être éteint la plupart du temps.

ne transmettez plus aucune donnée aux interfaces de collecte de données que sont les réseaux sociaux, donc ne les visitez même plus, puisque ceux-ci enregistrent (dans une gigantesque base de données relationnelle) absolument tout ce que vous y faites, notamment le temps que vous passez à regarder chaque image, ce qui leur permet de les classer par temps d'observation, et d'ainsi identifier vos moindres penchants, même ceux dont vous n'êtes pas vous-même conscient(e).

invitez les parlementaires de votre circonscription électorale à imposer aux fournisseurs de services Internet (FSI) l'obligation de fournir par défaut dans leur offre standard aux particuliers la possibilité d'opter – à volonté (via leur interface de configuration privée) et sans frais – pour un adressage IP dynamique ou fixe, situation qui était la norme jusqu'il y a quelques années (cf. : Pourquoi une adresse IP dynamique est préférable pour un particulier + adresses email de vos parlementaires).

Plus fondamentalemnet, intégrez dans votre mode de vie l'apprentissage – par la pratique – des technologies de l'information, afin de les maîtriser non plus uniquement comme consommateurs de technologies web, mais aussi et surtout comme producteurs de biens ou services, au moyen de ces technologies (que ce soit dans une démarche commerciale ou non). Ce faisant :

vous augmenterez sans fin votre capacité à identifier les risques informatiques, et à appliquer les mesures de sécurité adéquates ;

vous réduirez votre déficit informationnel par rapport aux fournisseurs de services Internet, ce qui vous permettra d'identifier plus efficacement les offres présentant le meilleur ratio qualité/prix, que ce soit pour votre usage privé ou professionnel ;

- vous décuplerez vos capacités professionnelles.

Pour vous y aider, voici une programme d'auto-formation par la pratique :

/citoyennete-numerique .

Pour celles et ceux qui souhaitent aller plus loin dans l'action (notamment politique) et l'apprentissage, voici un programme permettant à Mme/Mr Toulemonde de participer, à son rythme, au développement d'un réseau décentralisé :

/reseau-wifi-decentralise .